Analyse réseau - Maîtriser les protocoles et la sécurité

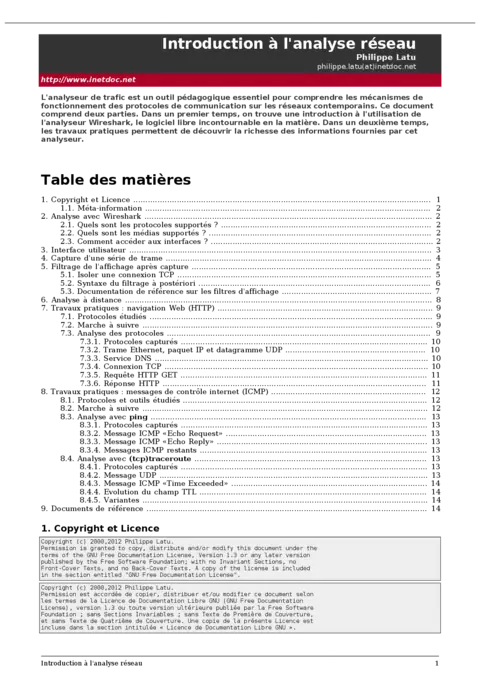

Support de cours PDF à télécharger gratuitement sur l'analyse réseau et trafic avec Wireshark, support de formation en 14 pages.

Ce cours couvre les fondamentaux de l'analyse réseau et du trafic à l'aide de Wireshark, un outil pédagogique essentiel pour maîtriser les protocoles de communication sur les réseaux modernes. Le support de formation, disponible en PDF gratuitement, propose une introduction détaillée à Wireshark, suivie de travaux pratiques pour exploiter les fonctionnalités avancées de l'analyseur. Le document aborde d'abord les aspects techniques de Wireshark, notamment les protocoles et médias supportés, ainsi que l'accès aux interfaces. Il explore ensuite l'interface utilisateur, la capture de trames et les techniques de filtrage pour isoler des connexions TCP ou appliquer des filtres post-capture. Une section dédiée à l'analyse à distance complète la partie théorique. Les travaux pratiques incluent l'étude de protocoles courants comme HTTP (navigation web) et ICMP (messages de contrôle), avec des exercices guidés utilisant des outils tels que ping et traceroute. Ces mises en situation permettent d'analyser concrètement le trafic réseau et d'interpréter les données capturées. Ce PDF de 14 pages constitue une ressource complète pour les débutants et les professionnels souhaitant approfondir leur compréhension des réseaux grâce à Wires

Contenus explorés en détail

Ce cours approfondit l'analyse réseau à travers l'utilisation de Wireshark, outil essentiel pour décrypter les protocoles de communication. Les participants apprendront à capturer, filtrer et interpréter le trafic réseau, avec un accent sur les protocoles TCP/IP, HTTP et ICMP. Des travaux pratiques guideront les apprenants dans l'analyse de trames réelles, la résolution de problèmes réseau et l'optimisation des performances.

- Maîtriser les fonctionnalités avancées de Wireshark pour l'analyse du trafic

- Comprendre les mécanismes des protocoles réseau via des cas concrets

Public concerné par ce PDF

Ce document s'adresse aux administrateurs réseau, étudiants en informatique et ingénieurs souhaitant perfectionner leurs compétences en diagnostic réseau. Les professionnels en cybersécurité y trouveront également des ressources pour détecter des anomalies ou attaques. Une connaissance de base des réseaux TCP/IP est recommandée pour tirer pleinement profit des exercices pratiques proposés.

Exemples pratiques et applications réelles

L'analyse réseau permet de résoudre des problèmes courants comme les latences anormales ou les échecs de connexion. Par exemple, l'étude des trames ICMP aide à diagnostiquer des pannes de routage, tandis que l'analyse HTTP révèle des temps de réponse serveur excessifs. Un cas d'entreprise montre comment Wireshark a identifié un malware exfiltrant des données via des requêtes DNS cryptées.

Secteurs d'application professionnelle

- Télécommunications : Optimisation des flux voix sur IP (ex : résolution de problèmes de qualité d'appels Zoom).

- Cybersécurité : Détection d'intrusions via l'analyse des schémas de trafic anormaux (ex : repérage de scans de ports).

- Cloud Computing : Surveillance des échanges entre microservices (ex : dépannage d'API défaillantes sur AWS).

Guide des termes importants

- TCP Three-Way Handshake : Séquence SYN-SYN/ACK-ACK établissant une connexion TCP.

- ICMP Echo Request : Paquet utilisé par ping pour tester la connectivité.

- DNS Query : Requête de résolution d'un nom de domaine en adresse IP.

- HTTP GET : Méthode de requête pour récupérer des ressources web.

- Packet Sniffing : Capture passive des paquets transitant par un réseau.

Réponses aux questions fréquentes

Comment filtrer uniquement le trafic HTTP dans Wireshark ?

Utilisez le filtre http ou tcp.port == 80. Pour HTTPS, le filtrage par port 443 ne révèlera que les métadonnées, le contenu étant chiffré.

Quelle différence entre ping et traceroute ?

Ping teste la connectivité à une cible, tandis que traceroute (via ICMP ou TCP) identifie chaque saut réseau jusqu'à la destination, exposant les goulots d'étranglement.

Wireshark peut-il analyser le WiFi ?

Oui, mais nécessite une carte WiFi en mode monitor et des drivers compatibles. Les captures révèlent les SSIDs, canaux et paquets 802.11.

Comment détecter une attaque ARP spoofing ?

Cherchez des réponses ARP multiples pour une même IP, ou des adresses MAC changeant fréquemment pour une IP fixe.

Pourquoi mon analyse Wireshark montre-t-elle des paquets malformés ?

Cela peut indiquer des erreurs matérielles, des drivers corrompus ou des attaques exploitant des vulnérabilités protocolaires.

Exercices appliqués et études de cas

Projet 1 : Audit d'une connexion web

1. Capturer une session de navigation sur un site HTTPS

2. Identifier le handshake TLS et la durée de chargement des ressources

3. Comparer avec une connexion HTTP non sécurisée

Projet 2 : Détection d'anomalies ICMP

1. Générer un scan de réseau avec ping

2. Analyser les réponses (TTL, temps de réponse)

3. Repérer les hôtes masquant leur présence (absence de reply)

Cas réel : Fuite de données dans un réseau d'entreprise

Reconstruction d'un exfiltration de fichiers via DNS tunneling à partir d'une capture PCAP fournie, avec création de règles de détection Suricata.

Lien sécurisé · gratuit · aucune inscription requise